El intercambio de SIM duplica los datos del chip del móvil. De esta manera, la persona que quiere robarnos los datos, puede acceder al número de teléfono de la persona afectada y realizar diferentes operaciones de fraude.

Existen varias técnicas que permiten llevar a cabo estos duplicados, como spam, estafas y ataques de phishing.

Los ataques de phishing facilitan la obtención de datos mediante SMS falsos o correos electrónicos. La persona afectada envía los datos a los delincuentes sin saber que está siendo estafado.

A medida que los ataques de phishing se vuelven más comunes. Vale la pena tomar precauciones adicionales para bloquear la información de contacto personal.

Apple implementará un nuevo sistema en iOS de autenticación de los usuarios al iniciar sesión. Hasta entonces (o si no eres usuario de iPhone) hay otros métodos a usar.

Para aumentar la seguridad

Se pueden utilizar herramientas como Authy de autenticación de las contraseñas o claves de seguridad USB en la cuenta de Gmail para evitar ataques de phishing. También vale la pena configurar una protección PIN adicional a través de los proveedores de servicios móviles. Para evitar que los imitadores realicen cambios sin su consentimiento. Por supuesto, una buena app que administre las contraseñas en vital.

Para ocultar la identidad

Utilizar los datos de contacto virtuales resulta útil a la hora de registrarse en nuevos servicios. Al no ofrecer a la plataforma la información real del correo electrónico, número de teléfono o tarjeta de crédito, al menos se estará un paso atrás de los posibles ataques cibernéticos en caso de que esos servicios sufran ataques de phishing.

Algunas formas comunes de generar identificadores virtuales para diversos usos en la web:

Teléfonos móviles

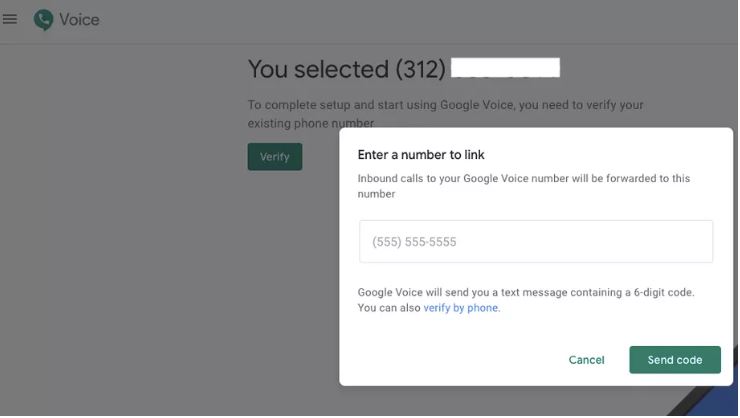

Muchos servicios y apps en línea ofrecen esta opción de vincular su número de teléfono a la cuenta para acceder si se pierde la contraseña. En lugar de introducir el número real, hay alternativas como los servicios gratuitos de Google, Voice y FreedomPop.

Google Voice le permite hacer esto a través de la app para iOS o Android, o en la web.

Para empezar en la web:

- Ir a voice.google.com e iniciar sesión con su dirección de Gmail (si aún no ha iniciado sesión).

- Elegir un número basado en los dígitos disponibles en el código de área que se desea. Seleccionar el número.

- A continuación, se le pedirá que lo vincule a su número real mediante una confirmación text-based. (Nota: Solo puede vincular un número de Google Voice a cada número de teléfono «real»).

A partir de aquí, se puede usar este número para registrarse o enlazar con cualquier app. Cuando ya no quiera utilizar más este número, o quiera cambiarlo (estilo contraseña), se puede ir a la página de Configuración de Voice para cambiar el número o eliminarlo.

El uso de diferentes direcciones de correo electrónico para registrarse en cuentas nuevas o acceder a códigos promocionales u otro material descargable, es una buena forma de evitar emails no deseados, newsletter que no se quieren recibir o anuncios. También permite eliminar correos electrónicos de ataques de phishing.

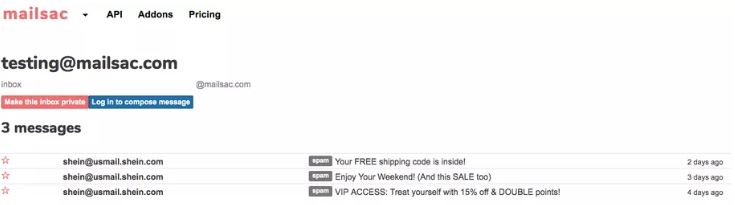

Para evitar información de un sitio web, se puede utilizar un servicio como Temp Mail, Maildrop o Mailsac para crear direcciones de correo electrónico falsas. Estos servicios de bandeja de entrada temporal sólo retendrán los correos electrónicos durante un corto periodo de tiempo (entre 10 minutos y una semana).

Debido a esto, es posible que no desee utilizar este tipo de email en un sitio del que quiera consultar promociones. Para estos sitios, se puede crear una dirección de correo electrónico de Gmail, Outlook u otra dirección de correo electrónico específica para registrarse online.

Al igual que con los números de teléfono y las contraseñas, cambie su identificación ocasionalmente en lugar de usar la misma una vez tras otra.

Si decides usar uno de estos servicios de bandeja de entrada temporal, dirígete al sitio y verás un espacio donde puedes generar cualquier ID de correo electrónico que desees. No es necesario registrarse. Por lo que se puede crear una dirección de correo electrónico temporal para colocar en cualquier sitio donde no se desee que tengan acceso permanente a nuestros datos. Nuevamente, dependiendo del servicio que se utilice, los correos electrónicos que se reciben a través de esas direcciones temporales solo se guardan por un corto período de tiempo. Por lo que no deben considerarse como correos electrónicos alternativos permanentes.

Hay que tener en cuenta que un ID genérico como «testing @» ya podría haber sido reclamado por otra persona. Por lo que podría terminar compartiendo la bandeja de entrada temporal con otra persona. Intente elegir un nombre de usuario que sea más complejo y difícil de adivinar. Para evitar que otra persona pueda ver sus compras y actividades. Y si utiliza estos servicios para suscribirse a algo a lo que no quiere acceder permanentemente. Asegúrese de eliminar el correo electrónico cuando termine, para que nadie tenga acceso a identificadores potenciales. Como los nombres de usuario de las cuentas o enlaces para confirmar los cambios de contraseña.

Tarjetas de crédito

La mayoría de las carteras móviles como Apple Pay, Google Pay, Samsung Pay, PayPal, Visa Checkout, Mastercard Masterpass y las apps específicas del banco ofrecen métodos de pago encriptados para evitar compartir directamente la información de su tarjeta de crédito con un tercero. Sin embargo, eso tampoco significa que sean a prueba de fallos. Las carteras móviles pueden ser pirateadas si su teléfono no está bien asegurado.

Antes de configurar la cartera móvil, hacerlo desde una red Wi-Fi segura (nuestra casa es probablemente la mejor opción). Si hay que hacerlo mientras se está lejos de casa, usar una VPN. Después de agregar los números de tarjeta de crédito a la cartera móvil, seguir los protocolos generales de protección de smartphones. Configurar una pantalla de inicio bloqueada que solo puede ser autenticada por sus datos biométricos, PIN o bloqueo basado en patrones.

Seguir estos pasos adicionales puede ofrecer una protección adicional contra los hackers. Pero siempre recordar crear hábitos de contraseña sólidos además de incorporar estos métodos para proporcionar más factores de seguridad y mantener los datos seguros.

Cuando se habla de seguridad en la información, tendemos a referirnos a sistemas tecnológicos. Pero, en Syntonize entendemos que los auténticos protagonistas de la seguridad de nuestros datos es el propio equipo. Porque utiliza a diario dispositivos para gestionar la información que engloba nuestros proyectos y desarrollos.

English

English Français

Français